«Cyberresilienz ist keine Einzelleistung, sondern ein kollektives Ziel»

Thomas Fröhlich, wie definieren Sie Cyber Resilience im Kontext der Finanz- und Versicherungsbranche – und worin liegt der Unterschied zur klassischen IT-Sicherheit?

Cyber Resilience beschreibt die Fähigkeit, Cyberangriffe nicht nur zu verhindern, sondern auch darauf zu reagieren, sich davon zu erholen und den Geschäftsbetrieb – mindestens für kritische Prozesse – aufrechtzuerhalten. Es geht um Widerstandsfähigkeit, nicht nur um Schutz. Während klassische IT-Sicherheit auf Prävention fokussiert, zielt Resilienz auf das gesamte Krisenmanagement – inklusive Wiederherstellung und kontinuierlicher Verbesserung.

Welche Schwachstellen sind bei Banken und Versicherungen besonders kritisch?

Assume Breach gilt auch hier. Gezielte Angriffe durch Cyberkriminelle oder staatliche Gruppen, kombiniert mit Insider Threats, Phishing oder Social Engineering, sind alltäglich. Schlechte Patchstände, veraltete Systeme oder ungesicherte Lieferketten erhöhen das Risiko zusätzlich. Zero-Trust-Architekturen und konsequentes Monitoring sind daher unerlässlich, um Angriffsflächen so klein wie möglich zu halten.

Wie hat sich das Verständnis von Sicherheit in der Branche verändert?

Früher war Sicherheit ein rein technisches Thema. Heute ist sie ein strategischer Unternehmensfaktor. Nach der Perimetersicherheit folgten Netzwerkschutz und Intrusion Detection. In der Digitalisierungsphase rückten Compliance, Governance und Cyber Resilience in den Fokus. Heute sind wir in einer adaptiven, KI-gestützten Ära angekommen, in der Sicherheit dynamisch, risikobasiert und eng mit Geschäftsprozessen verzahnt sein muss.

«Assume Breach gilt auch für Banken und Versicherungen.»

Was sind typische Fehler beim Aufbau resilienzfähiger Systeme?

Fehlende Zuständigkeiten, ungenügende Tests, zu starke Technikorientierung. Viele Institutionen investieren punktuell, statt ganzheitlich zu denken. Wer Risiken wirklich reduzieren will, sollte eine Assume-Breach-Mentalität leben, Zero Trust einführen, Red Teaming und Tabletop-Übungen nutzen, Drittparteien aktiv einbeziehen und das Sicherheitsbewusstsein im Unternehmen gezielt fördern. Resilienz erfordert laufende Pflege und organisatorische Verankerung.

Wie können kleinere Institute Resilienz auch ohne grosses Budget stärken?

Durch fokussiertes und pragmatisches Vorgehen. Der erste Schritt ist die Identifikation geschäftskritischer Prozesse – etwa Zahlungsverkehr oder Kundenkommunikation – und die Entwicklung von Notfallplänen, die auch ohne IT tragfähig sind. Auch mit beschränkten Mitteln lassen sich wirkungsvolle Massnahmen umsetzen: Multi-Faktor-Authentifizierung, Least Privilege, rollenbasierte Zugriffskontrollen, automatisiertes Patchmanagement – das sind starke Pfeiler einer soliden Grundabsicherung.

Wie wichtig ist Zusammenarbeit innerhalb der Branche?

Sie ist absolut zentral. Cyberresilienz ist keine Einzelleistung, sondern ein kollektives Ziel. Ein funktionierendes Frühwarnsystem, sektorübergreifender Informationsaustausch und gemeinsame Übungen erhöhen die Widerstandsfähigkeit des gesamten Finanzökosystems. Leider ist die operative Zusammenarbeit in der Schweiz noch fragmentiert – hier besteht Potenzial, das dringend genutzt werden sollte.

Wie wichtig sind Vorgaben wie ISO 27001 oder DORA – und wo stossen sie an Grenzen?

Beide sind essenziell, aber nicht ausreichend. ISO 27001 ist ein etabliertes Fundament für Informationssicherheit. DORA ist ein regulatorischer Meilenstein, der Cyberresilienz europaweit stärkt. Doch formale Vorgaben ersetzen keine gelebte Sicherheitskultur. Echte Resilienz entsteht nicht durch Dokumente, sondern durch Praxis, Verantwortung und laufende Verbesserung.

Was müssen Verwaltungsräte und Geschäftsleitungen über Cyberresilienz wissen?

Sie müssen sich nicht die Frage stellen, ob ein Vorfall eintritt – sondern wann. Cyberresilienz ist kein IT-Projekt, sondern ein Führungsauftrag. Verwaltungsräte und Geschäftsleitungen müssen sicherstellen, dass Risiken verstanden, Massnahmen umgesetzt und Ressourcen bereitgestellt werden. Wer vorbereitet ist, schützt nicht nur Systeme, sondern auch das Vertrauen von Kunden, Partnern und Aufsichtsbehörden.

Was möchten Sie den Teilnehmern Ihrer Breakout-Session mitgeben?

Cyberresilienz beginnt nicht mit Technologie, sondern mit Klarheit, Verantwortung und Zusammenarbeit. Es gibt kein Patentrezept – aber es gibt vorbereitete Organisationen und überraschte. Ich werde keine «Step-by-step»-Lösung präsentieren. Wichtig ist, die eigenen Risiken realistisch einzuschätzen und im Ernstfall rasch reagieren zu können. Wer die Möglichkeit hat, sollte auf ein professionelles SOC mit 24/7-Überwachung setzen – das kann im Ernstfall entscheidend sein.

Was ist wichtiger: Technik, Prozesse oder Menschen?

Alle drei sind essenziell. Aber ohne den Menschen funktioniert weder die Technik noch der Prozess. Der Mensch ist das Fundament, Prozesse das Rückgrat und Technik das Werkzeug. Nachhaltige Resilienz entsteht nur, wenn alle drei Komponenten zusammenspielen – mit Verantwortung und Überzeugung.

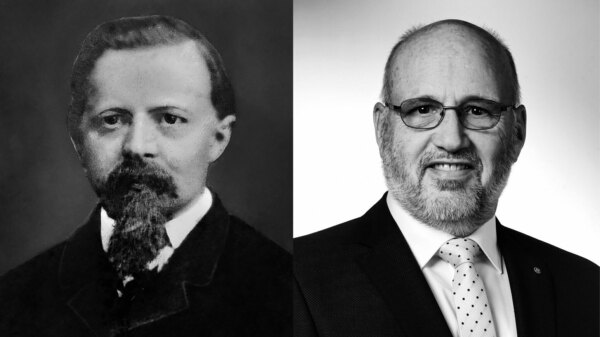

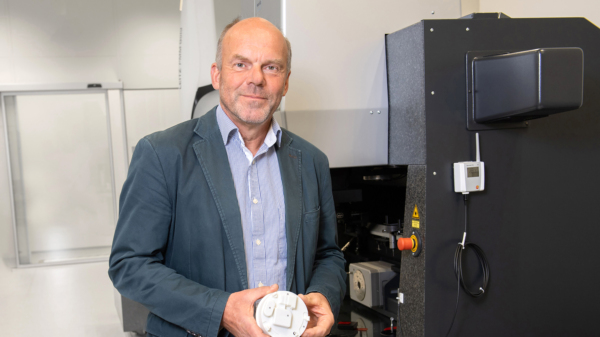

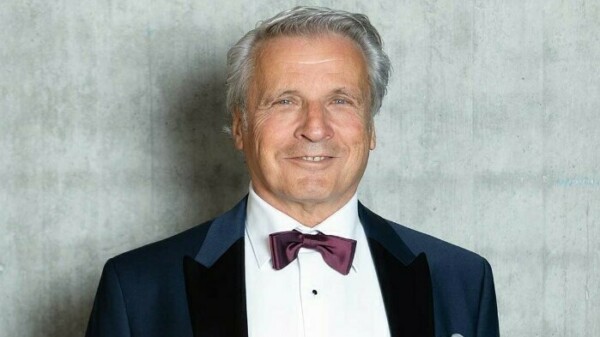

Thomas Fröhlich verfügt über mehr als 30 Jahre Erfahrung im Bereich IT-Security – von der UNIX-Systemadministration über Security Engineering und Enterprise Architektur bis hin zu Audits und Erstzertifizierungen. Aktuell ist er im Cyber Resilience Center (SOC) der Inventx AG tätig. Zuvor verantwortete er während zehn Jahren die CISO-Rolle beim Schweizer IT- und Digitalisierungspartner für führende Finanz- und Versicherungsunternehmen.

Text: Patrick Stämpfli

Bild: zVg